Authentifizierung

Erfahren Sie, wie Sie sich mit der Kanman API über API-Token authentifizieren.

Die Kanman API verwendet API-Token (auch bekannt als API-Schlüssel) zur Authentifizierung. Jede Anfrage an die API muss einen gültigen Token enthalten, der Ihr Konto identifiziert und bestimmt, welche Operationen Sie ausführen dürfen. Dieser Leitfaden behandelt alles, was Sie über das Erstellen, Verwenden und Sichern Ihrer API-Token wissen müssen.

API-Token sind mit Sicherheit im Fokus konzipiert. Sie sind auf bestimmte Berechtigungen beschränkt, haben obligatorische Ablaufdaten und können bei Kompromittierung sofort widerrufen werden. Dies gibt Ihnen feinkörnige Kontrolle darüber, worauf jede Integration zugreifen kann, während es einfach bleibt, Anmeldedaten regelmäßig zu rotieren.

API-Token-Format

Kanman API-Token:

- Beginnen mit dem Präfix

km_ - Sind insgesamt 35 Zeichen lang (km_ + 32 zufällige Zeichen)

- Beispiel:

km_ABCDEFGHIJKLMNOPQRSTUVWXYZabcdef

Das Präfix macht es einfach, Kanman-Token in Ihrem Code oder Ihrer Konfiguration zu identifizieren, während die zufälligen Zeichen ausreichende Entropie für die Sicherheit bieten.

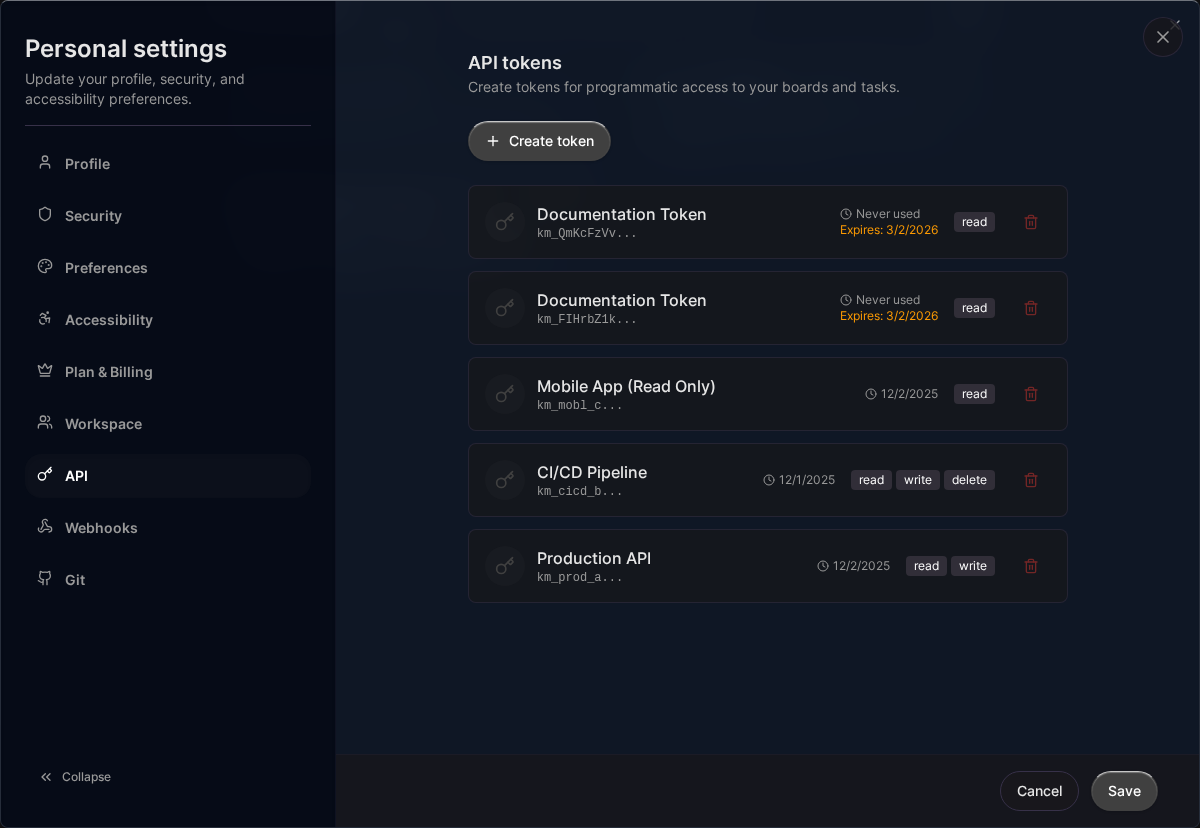

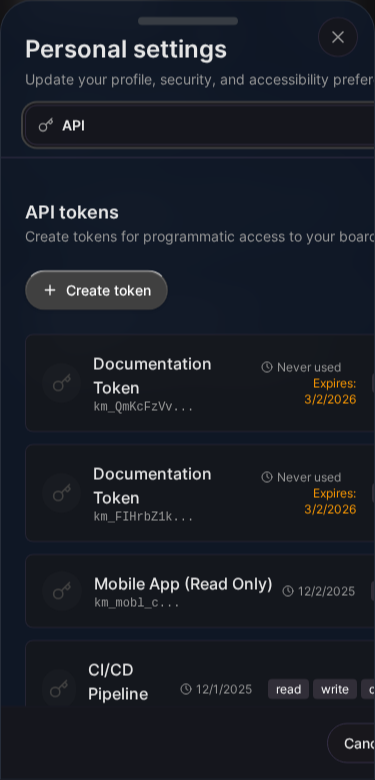

API-Token erstellen

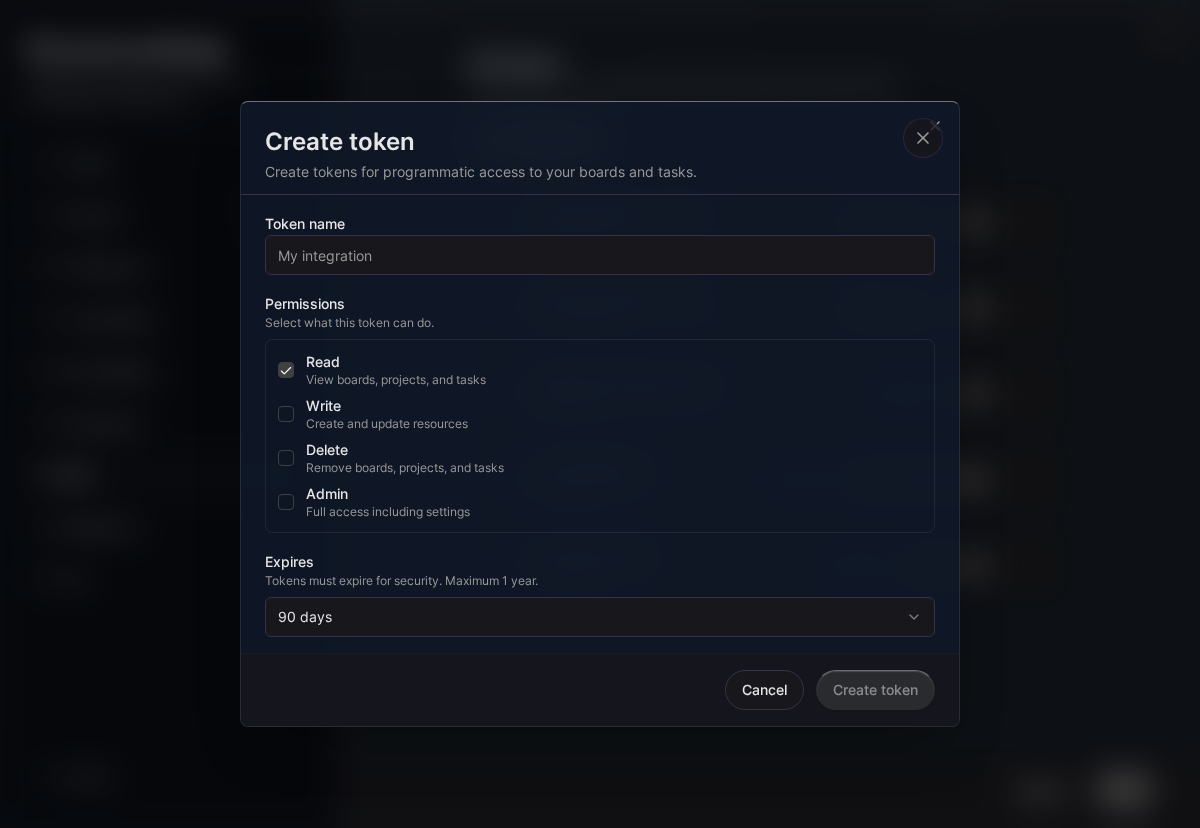

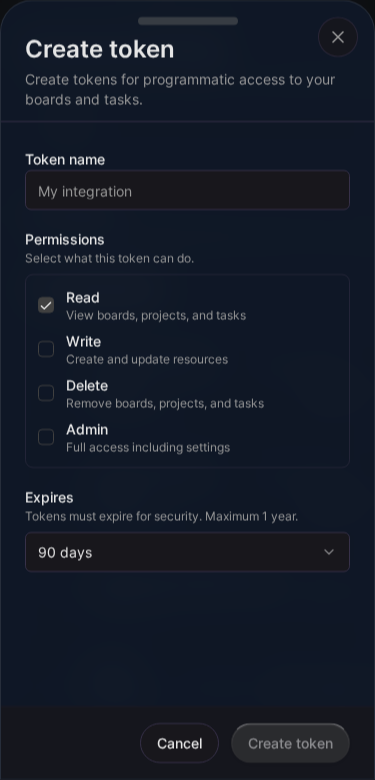

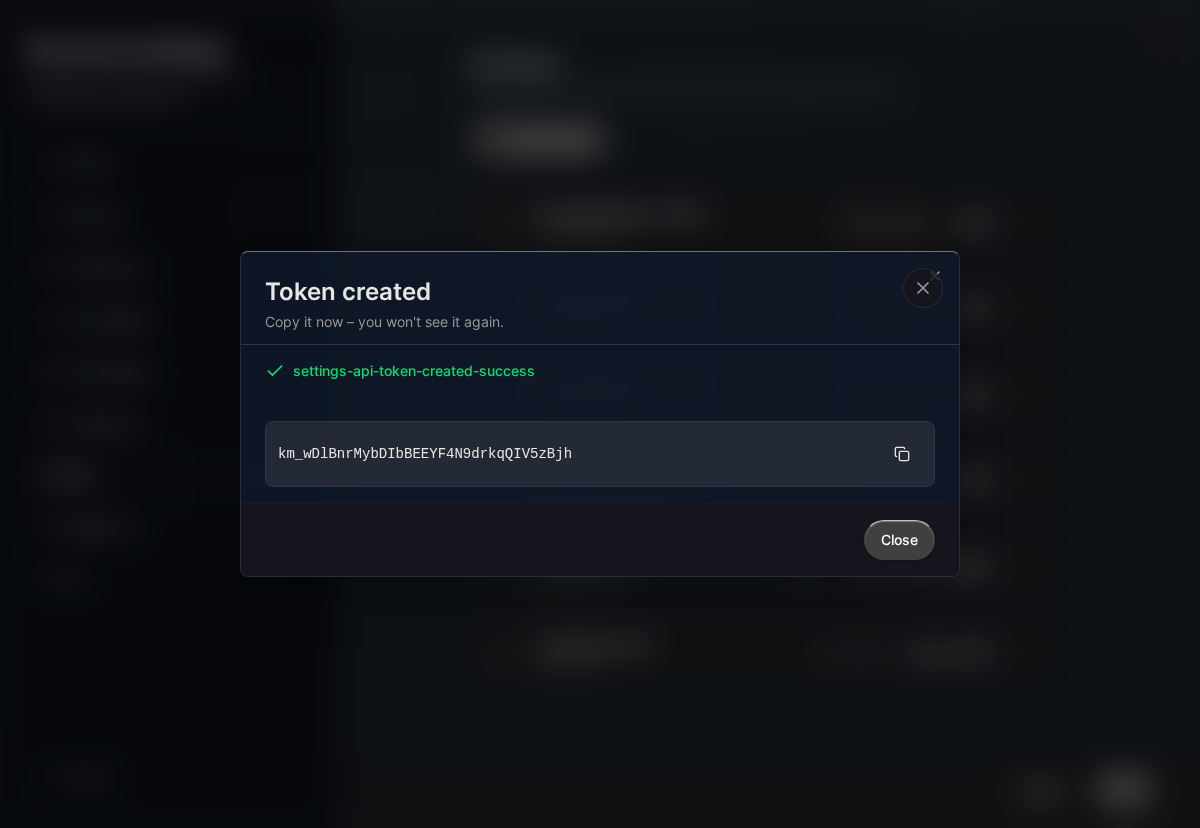

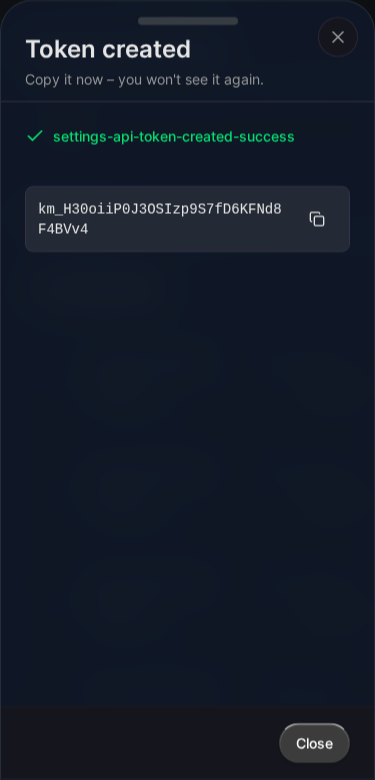

Das Erstellen eines Tokens dauert nur wenige Sekunden. Stellen Sie sicher, dass Sie bereit sind, das Token sofort zu kopieren und zu speichern – es wird nur einmal angezeigt.

- Gehen Sie zu Einstellungen > API-Token

- Klicken Sie auf Token erstellen

- Geben Sie einen beschreibenden Namen ein (z.B. “CI/CD Pipeline”, “Zapier Integration”)

- Wählen Sie die benötigten Berechtigungsbereiche

- Legen Sie ein Ablaufdatum fest (max. 365 Tage)

- Klicken Sie auf Erstellen

Wichtig: Das Token wird nur einmal angezeigt. Kopieren und speichern Sie es sofort sicher.

Token-Berechtigungen

Berechtigungsbereiche bestimmen, welche Aktionen ein Token ausführen kann. Nach dem Prinzip der geringsten Privilegien sollten Sie nur die Berechtigungen gewähren, die Ihre Integration tatsächlich benötigt. Dies begrenzt potenziellen Schaden bei einer Token-Kompromittierung und erleichtert die Überprüfung, was verschiedene Integrationen tun können.

Token können einen oder mehrere Berechtigungsbereiche haben:

| Berechtigung | Zugriff | Typischer Anwendungsfall |

|---|---|---|

read |

Ressourcen auflisten und abrufen | Dashboards, Reporting, Nur-Lese-Sync |

write |

Ressourcen erstellen und aktualisieren | Formularübermittlungen, Automatisierung, Zwei-Wege-Sync |

delete |

Ressourcen löschen | Bereinigungsskripte, Vollsynchronisierung |

admin |

Alle Berechtigungen (enthält read, write, delete) | Vollständige Integrationssteuerung |

Im Zweifelsfall beginnen Sie mit minimalen Berechtigungen und erweitern Sie diese nur bei Berechtigungsfehlern. Sie können jederzeit einen neuen Token mit zusätzlichen Berechtigungen erstellen.

Berechtigungsbeispiele

| Anwendungsfall | Empfohlene Berechtigungen |

|---|---|

| Dashboard/Reporting | read |

| Aufgaben aus Formularen erstellen | read, write |

| Vollständige Synchronisation mit anderem Tool | read, write, delete |

| Admin-Automatisierung | admin |

Ihr Token verwenden

Fügen Sie das Token im Authorization-Header ein:

curl https://api.kanman.de/v1/boards \

-H "Authorization: Bearer km_ihr_api_token"

JavaScript-Beispiel

const response = await fetch('https://api.kanman.de/v1/boards', {

headers: {

'Authorization': 'Bearer km_ihr_api_token',

'Content-Type': 'application/json'

}

});

const data = await response.json();

Python-Beispiel

import requests

headers = {

'Authorization': 'Bearer km_ihr_api_token',

'Content-Type': 'application/json'

}

response = requests.get('https://api.kanman.de/v1/boards', headers=headers)

data = response.json()

Token-Eigenschaften

Jedes Token hat folgende Eigenschaften:

| Eigenschaft | Beschreibung |

|---|---|

id |

Eindeutige Kennung |

name |

Von Ihnen gewählter beschreibender Name |

token_prefix |

Erste 11 Zeichen (zur Identifikation) |

scopes |

Array der gewährten Berechtigungen |

expires_at |

Wann das Token abläuft |

last_used_at |

Zeitstempel des letzten API-Aufrufs |

created_at |

Wann das Token erstellt wurde |

Token-Limits

| Tarif | Max. Token |

|---|---|

| Pro | 5 |

| Teams | 20 |

Kaufen Sie bei Bedarf zusätzliche Token-Pakete.

Token-Ablauf

Token müssen ein Ablaufdatum haben:

- Minimum: 1 Tag ab Erstellung

- Maximum: 365 Tage ab Erstellung

- Empfehlung: Verwenden Sie die kürzeste praktikable Ablaufzeit

Abgelaufene Token werden mit einem 401 Unauthorized-Fehler abgelehnt.

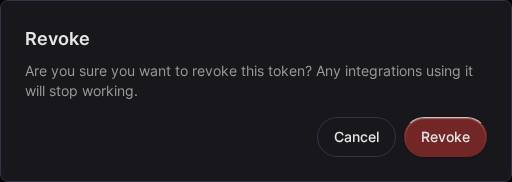

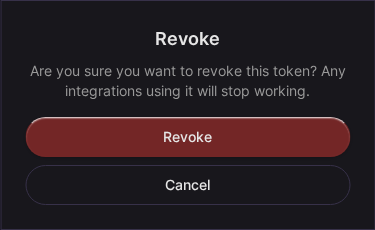

Token widerrufen

Um ein Token zu widerrufen:

- Gehen Sie zu Einstellungen > API-Token

- Finden Sie das Token nach Name oder Präfix

- Klicken Sie auf Widerrufen

- Bestätigen Sie den Widerruf

Widerrufene Token sind sofort ungültig.

Token-Sicherheit

Sicherheit ist beim Arbeiten mit API-Token kritisch. Ein kompromittiertes Token gibt Angreifern denselben Zugriff wie Ihre Integration, daher sollte der Schutz Ihrer Token höchste Priorität haben. Das Befolgen dieser Best Practices minimiert Risiken und erleichtert die Reaktion bei Problemen.

Best Practices

-

Token niemals in Versionskontrolle committen

- Verwenden Sie Umgebungsvariablen für lokale Entwicklung

- Verwenden Sie Secret-Management-Tools für Produktion

- Fügen Sie

.env-Dateien zu Ihrer.gitignorehinzu

-

Minimale Berechtigungen verwenden

- Nur tatsächlich benötigte Berechtigungen gewähren

- Separate Token für verschiedene Zwecke erstellen

- Ein Reporting-Dashboard benötigt nur

read, nichtadmin

-

Regelmäßig rotieren

- Erinnerungen vor Ablauf setzen

- Neues Token erstellen, bevor das alte widerrufen wird

- Kürzere Ablaufperioden reduzieren Risikofenster

-

Nutzung überwachen

last_used_atauf unerwartete Aktivität prüfen- Ungenutzte Token zeitnah widerrufen

- Verdächtige Zugriffsmuster untersuchen

Was Sie NICHT tun sollten

- ❌ Token zwischen Teammitgliedern teilen

- ❌ Token mit

admin-Berechtigung unnötig verwenden - ❌ Token in Client-seitigem Code speichern

- ❌ Token über unverschlüsselte Kanäle senden

Token-Speicherung

Speichern Sie Token sicher:

Umgebungsvariablen

export KANMAN_API_TOKEN=km_ihr_api_token

const token = process.env.KANMAN_API_TOKEN;

Secret Manager

- AWS Secrets Manager

- HashiCorp Vault

- Azure Key Vault

- Google Secret Manager

CI/CD-Systeme

Die meisten CI/CD-Systeme unterstützen Secrets:

- GitHub Actions: Repository-Secrets

- GitLab CI: CI/CD-Variablen

- Jenkins: Credentials-Plugin

Authentifizierungsfehler

| Fehler | Ursache | Lösung |

|---|---|---|

401 Unauthorized |

Fehlender oder ungültiger Token | Token überprüfen |

401 Token expired |

Token nach Ablaufdatum | Neuen Token erstellen |

403 Forbidden |

Unzureichende Berechtigungen | Token mit erforderlicher Berechtigung verwenden |

Beispiel: Kompletter Ablauf

// 1. Token in Umgebung speichern

// export KANMAN_API_TOKEN=km_xxxxx

// 2. Im Code verwenden

const KANMAN_TOKEN = process.env.KANMAN_API_TOKEN;

async function createTask(projectId, label) {

const response = await fetch('https://api.kanman.de/v1/tasks', {

method: 'POST',

headers: {

'Authorization': `Bearer ${KANMAN_TOKEN}`,

'Content-Type': 'application/json'

},

body: JSON.stringify({

projectId,

label

})

});

if (!response.ok) {

throw new Error(`API-Fehler: ${response.status}`);

}

return response.json();

}

// 3. Die Funktion verwenden

const task = await createTask('project-uuid', 'Neue Aufgabe über API');

console.log(task);

Verwandte Themen

- Rate-Limits - API-Kontingente

- Fehler - Fehlerbehandlung

- Boards - Board-Endpunkte

Zuletzt aktualisiert: January 1, 0001

Kanman testen